Table of Contents

概述

portal+radius是目前主流的上网认证方式,可以支持各种类型的用户终端和有线无线接入方式,只需用户使用浏览器即可认证。radius为标准协议

portal使用的是移动/华为portal协议。下面介绍认证流程和原理,同时附上通讯报文截图。

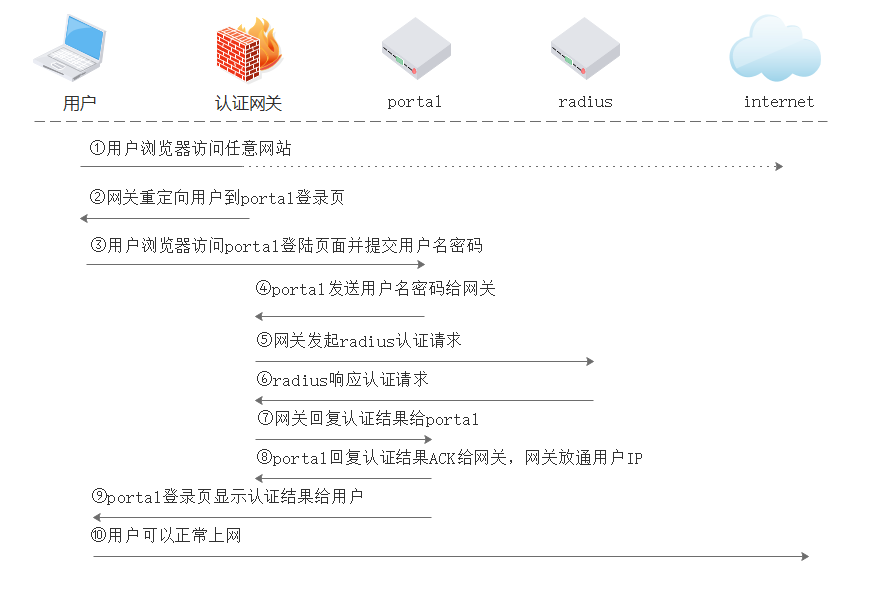

流程图

流程详解

- 用户接入网络后,浏览器访问任意网站(如访问百度)。

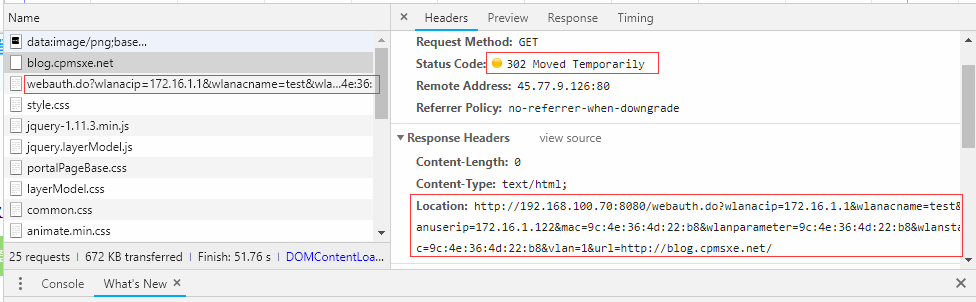

- 网关检测到该用户IP没有经过认证,便会拦截此http请求,伪装目的服务器的http回复,回复的内容是一个http 302重定向,重定向地址为网关上配置好的portal web地址,同时还会在URL里加上相关的参数,如用户ip、设备名等。

一个典型的重定向地址

http://portal.net/auth?wlanuserip=192.168.10.123&wlanacname=test1

- 网关接收到portal协议发来的用户名密码后,使用这组用户名密码通过radius协议向radius服务器发起认证请求。

(协议端口UDP1812)

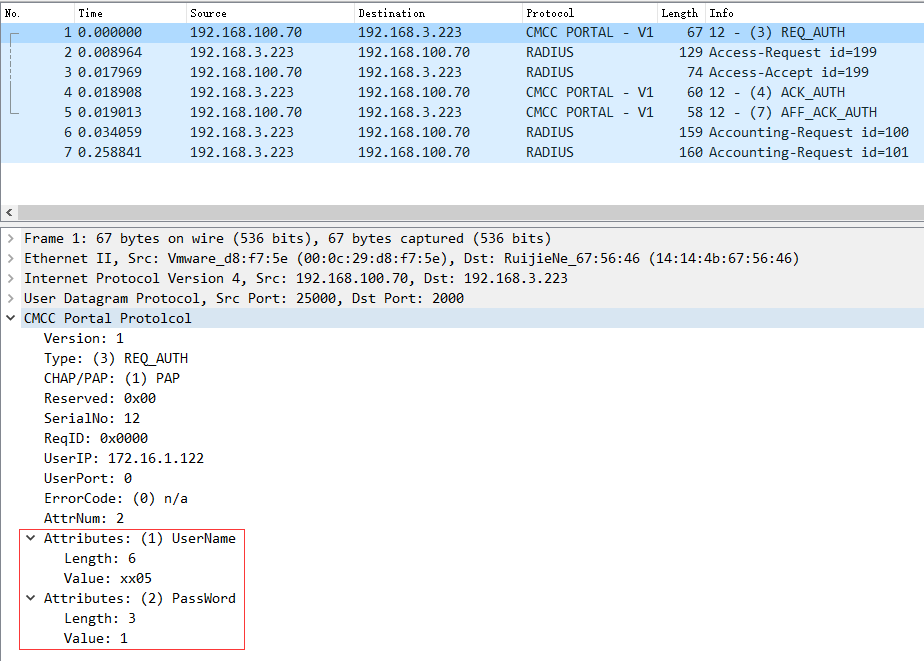

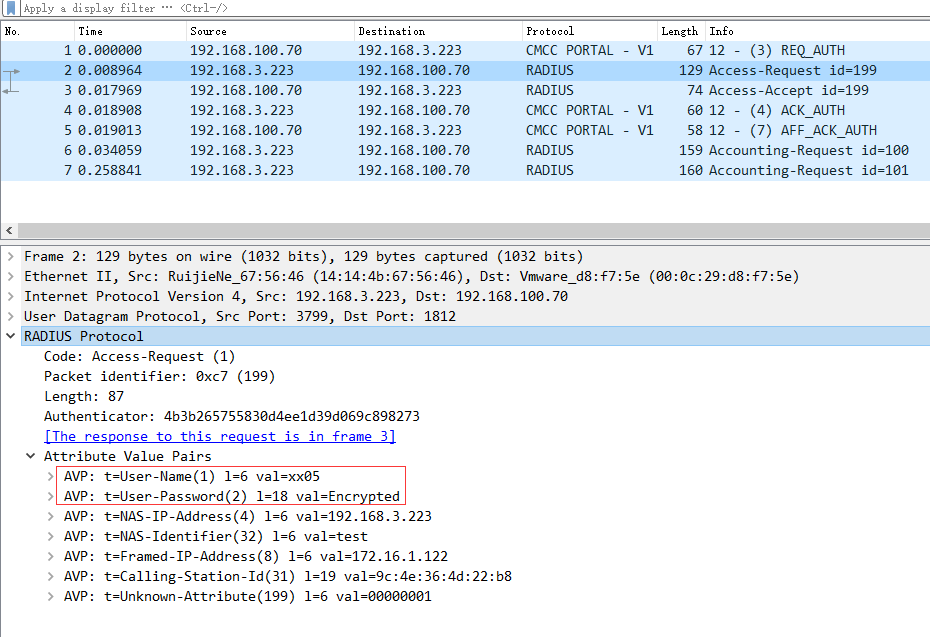

radius认证请求报文,密码使用的是对称加密,也就是双方需要事先配置好相同的加密密钥

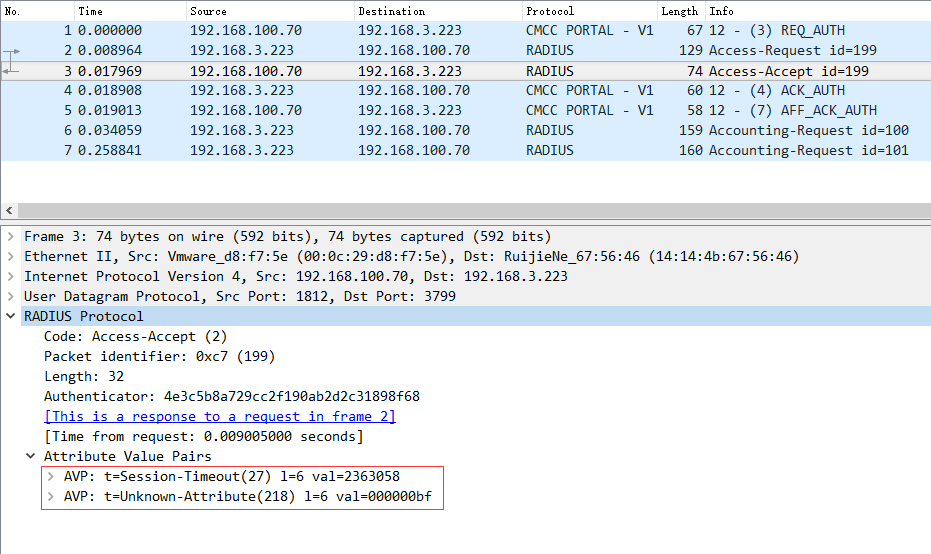

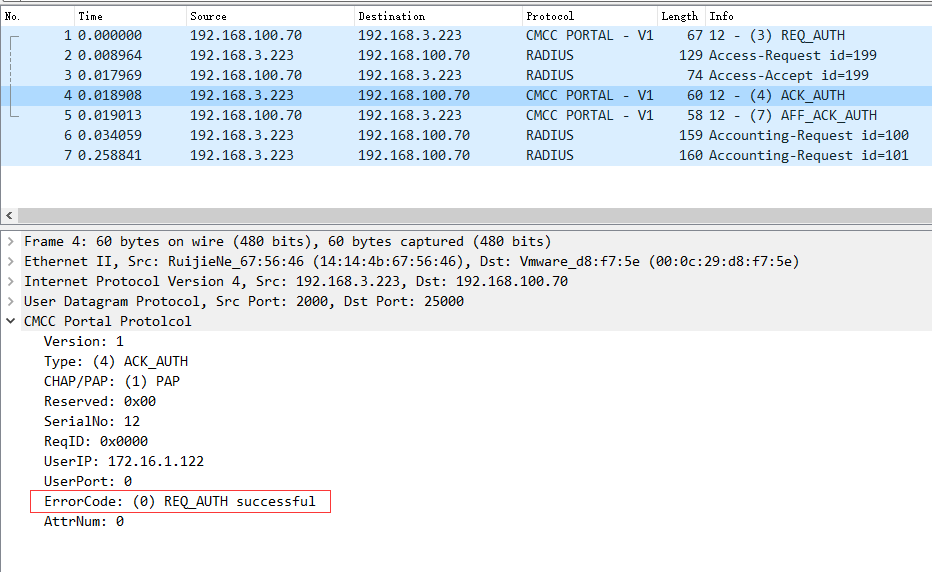

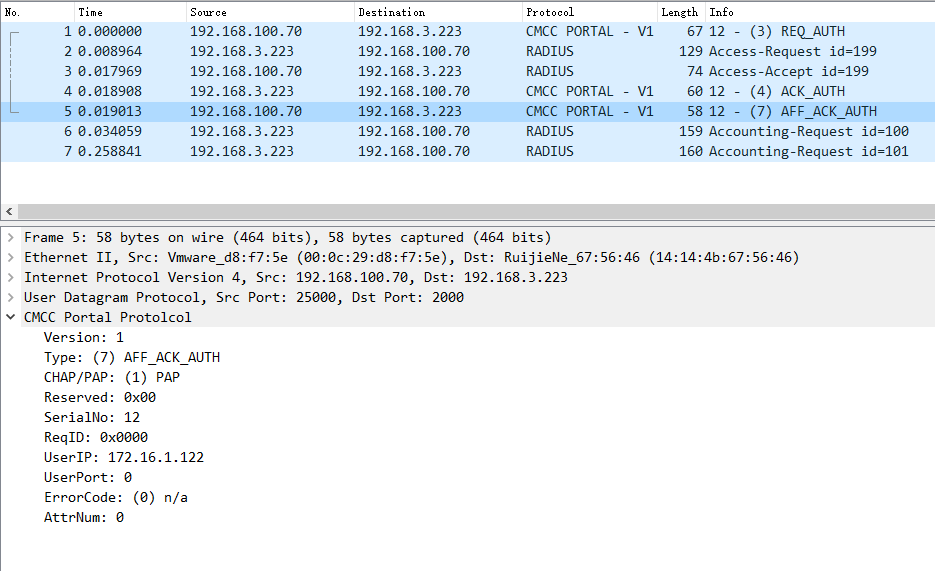

- portal服务器接收到认证结果后,还会再回复一次确认给网关,这时候网关才会放通用户IP。其实这时候还会有一次跟radius服务器的计费请求交互(协议端口UDP1813),流程图中省略了这一步。

portal结果确认报文

- 用户浏览器的登陆网页会显示认证结果。

- 网关已经放通了用户的所有流量,用户可以正常上网。

发表回复